Servicio de Hacking ético / Red Team

El hacking ético se presenta como una herramienta crucial para la seguridad empresarial. A diferencia de los hackers maliciosos, los hackers éticos utilizan sus habilidades para ayudar a las empresas a identificar y solucionar vulnerabilidades en sus sistemas de información.

A diferencia del pentesting, que se centra en identificar y solucionar debilidades ya conocidas en un sistema, el hacking ético amplía esta visión. Va más allá explorando y descubriendo fallos desconocidos. Este enfoque proactivo no solo ayuda a prevenir futuros ataques, sino que también fortalece las medidas de seguridad existentes.

¿En que consiste el Hacking ético?

El hacking ético es la joya de la corona en cuestiones de auditoría de seguridad técnica, nuestro equipo trabaja sin descanso para tomar el control de tu organización usando todos los recursos y técnicas conocidas, persistiendo en la red hasta que se consiga o se demuestre que tu empresa está armada hasta los dientes en términos de ciberseguridad.

No hay un objetivo determinado, todo es susceptible de atacarse y no hay limitación más allá de la pactada contigo previamente para la realización de las pruebas, en la que puedes excluir algunos tipos.

En los ejercicios de estas características simulamos un ataque realizado por un grupo cibercriminal que tiene el objetivo de comprometer gravemente a tu organización haciendo uso de las técnicas más sofisticadas de ciberataques.

Este tipo de pruebas son las que están a la vanguardia en cuanto a seguridad ofensiva, haciendo uso de técnicas poco conocidas o incluso teniendo que diseñar nuevas aproximaciones para poner a prueba las defensas de las organizaciones más seguras.

La duración de estas pruebas suele variar entre unas pocas semanas a varios meses, aunque esos plazos los pactaremos con anterioridad con el alcance del proyecto.

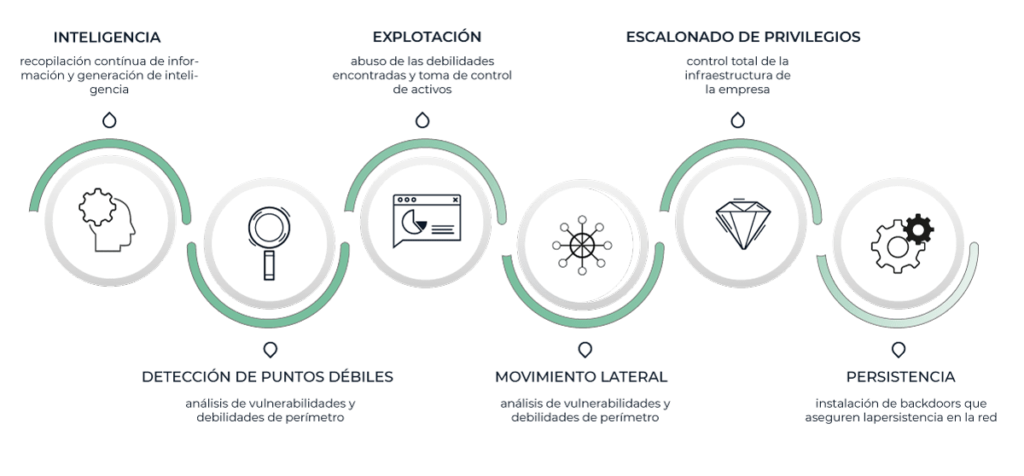

1. Recopilación de Inteligencia:

Continua Recolección de Datos: Consiste en el monitoreo constante para recopilar información vital que podría indicar posibles amenazas.

Generación de Inteligencia: Transformar los datos recopilados en información útil que puede prevenir ataques antes de que sucedan.

2. Detección de Puntos Débiles:

Análisis Profundo: Utilizar herramientas avanzadas para detectar vulnerabilidades en el perímetro de la red que podrían ser explotadas.

Identificación de Riesgos: Determinar cuáles son las debilidades más críticas que requieren atención inmediata.

3. Explotación:

Simulación de Ataques: Usar las vulnerabilidades encontradas para simular un ataque y ver hasta dónde se puede llegar dentro de la red.

4.Movimiento Lateral:

Evaluación del Movimiento Lateral: Analizar cómo se pueden mover los atacantes una vez que han ganado acceso, identificando así puntos críticos en la red interna.

5. Escalonado de Privilegios:

Control de Infraestructuras: Evaluar cómo los atacantes podrían escalar privilegios para obtener un control más amplio dentro de la organización.

6. Persistencia:

Desarrollar estrategias para impedir que los atacantes establezcan mecanismos que les permitan permanecer en la red de manera indefinida.

PROTEGE TU EMPRESA

En el mundo digital actual, las amenazas a la seguridad informática son constantes y cada vez más sofisticadas.

Un solo ataque puede tener consecuencias devastadoras para su negocio.

¿Por qué es tan importante este servicio para tu empresa?

-

Prevención de Brechas de Seguridad: El hacking ético identifica proactivamente vulnerabilidades en su infraestructura antes de que los hackers maliciosos puedan explotarlas. Esto reduce significativamente el riesgo de ataques informáticos, lo cual es crucial para mantener la integridad de los datos críticos y la continuidad del negocio.

-

Cumplimiento Normativo: Muchas industrias están sujetas a estrictas regulaciones de protección de datos, como GDPR, HIPAA, entre otros. El hacking ético ayuda a asegurar que su empresa cumpla con estas normativas, evitando sanciones costosas y daños reputacionales que pueden surgir por incumplimientos.

-

Optimización de Recursos de TI: Al identificar y solucionar vulnerabilidades, el hacking ético permite a su empresa optimizar sus recursos de TI. Esto no solo mejora la eficiencia operativa sino que también reduce costos a largo plazo en mantenimiento y reparación de emergencia.

-

Protección de la Reputación de la Empresa: Un solo incidente de seguridad puede dañar permanentemente la confianza del cliente y la imagen pública de su empresa. Implementar hacking ético demuestra un compromiso proactivo con la seguridad, lo que puede fortalecer la confianza de los clientes y socios comerciales.

-

Educación y Concienciación de Seguridad: El hacking ético también incluye la evaluación de la conciencia de seguridad entre los empleados y la administración. Proporciona formación valiosa sobre las mejores prácticas de seguridad, lo cual es esencial para prevenir ataques que exploten el factor humano.